Spezifikation Inventarimport und NMS-Import

Copyright © 2025 United Security Providers AG

This document is protected by copyright under the applicable laws and international treaties. No part of this document may be reproduced in any form and distributed to third parties by any means without prior written authorization of United Security Providers AG.

DOCUMENTATION IS PROVIDED "AS IS" AND ALL EXPRESSED OR IMPLIED REPRESENTATIONS AND WARRANTIES, INCLUDING BUT NOT LIMITED TO ANY IMPLIED WARRANTY OF MERCHANTABILITY, FITNESS FOR A PARTICULAR PURPOSE OR NON-INFRINGEMENT, ARE DISCLAIMED TO THE EXTENT PERMISSIBLE UNDER THE APPLICABLE LAWS.

Table of Contents

- 1. Spezifikation Inventarimport und NMS Import

- 2. Einführung

- 3. Schnittstelle für den Datenimport in NAS

- 4. Daten aus Inventarsystemen

- 5. Daten aus NMS

- 6. Daten für Endpoint Compliance

- 7. Daten für Endpoint Profiling

- 8. Daten für Port Konfiguration

- 9. Daten für Portgruppen Import

- 10. DNS-Import über CSV

- 11. Endgeräte-Detail Import

List of Figures

- 2.1. Abbildung 1: Schnittstellen von NAS

- 3.1. Abbildung 2: Ablauf des Datentransfers

- 4.1. Abbildung 3: Zusammensetzung einer Datenzeile

- 4.2. Abbildung 4: Ein komplettes Asset mit mehreren Interfaces

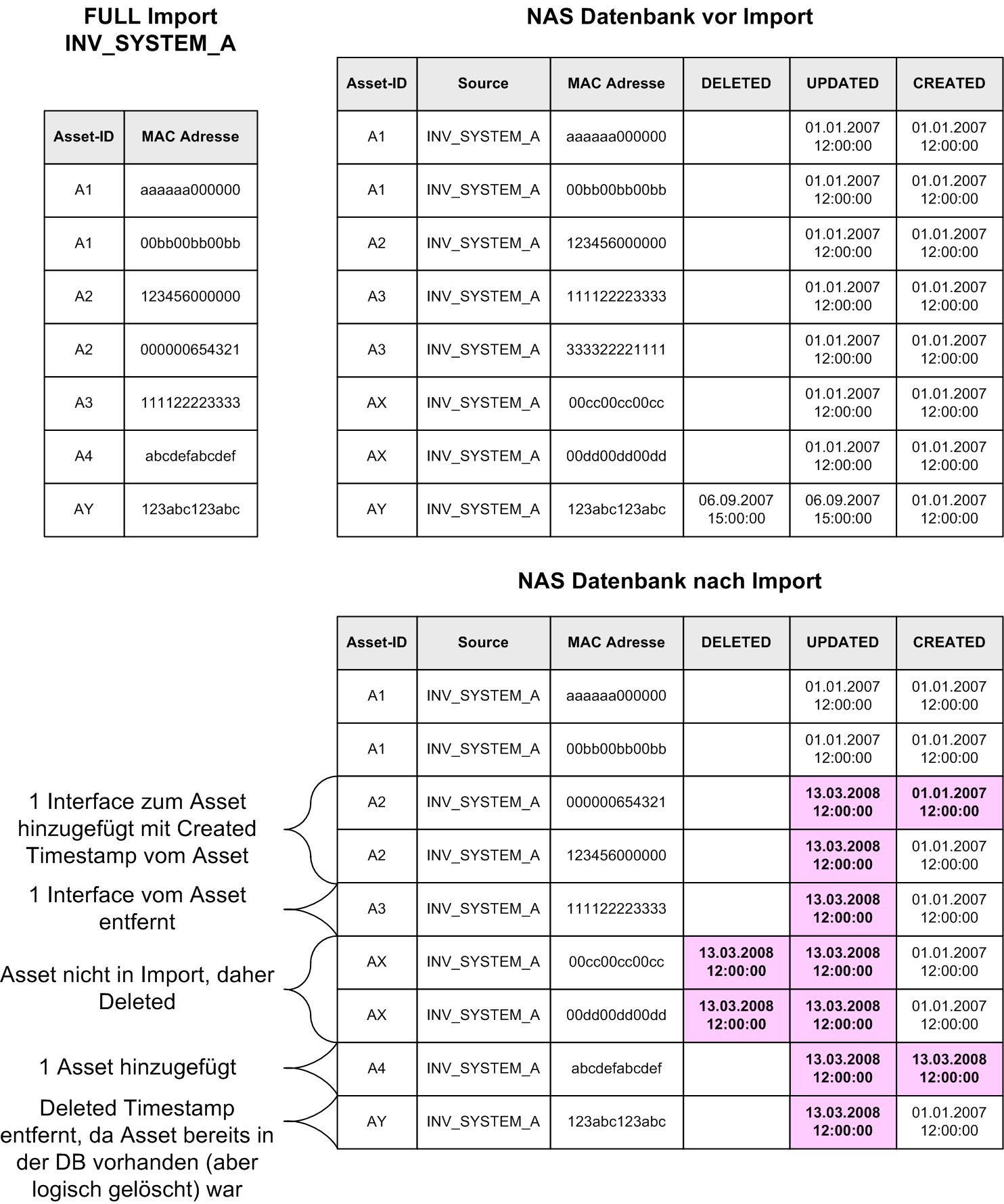

- 4.3. Abbildung 5: Diverse Fälle im Full Import

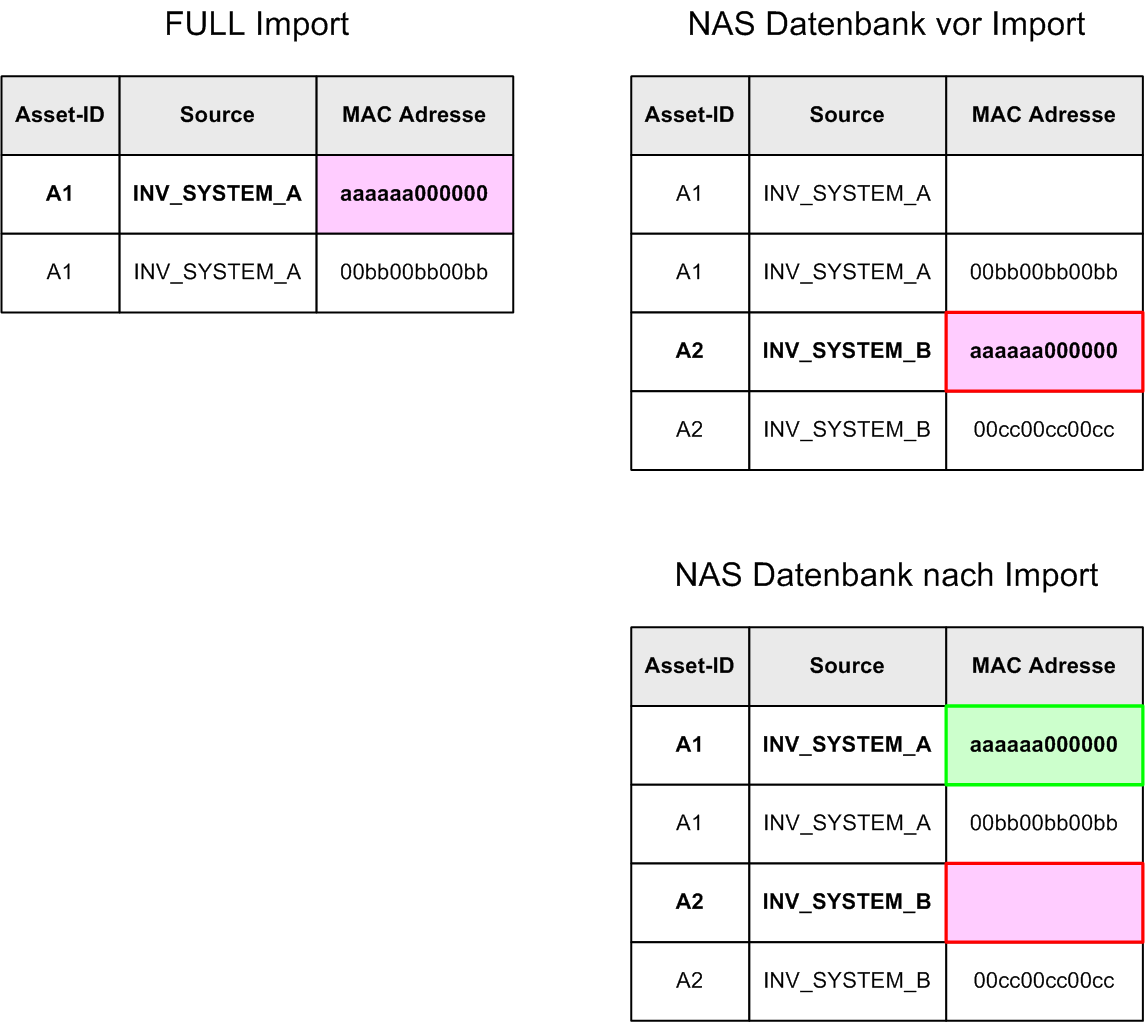

- 4.4. Abbildung 6: Full Import inkl. Überschreibung der MAC-Adresse in anderem Asset

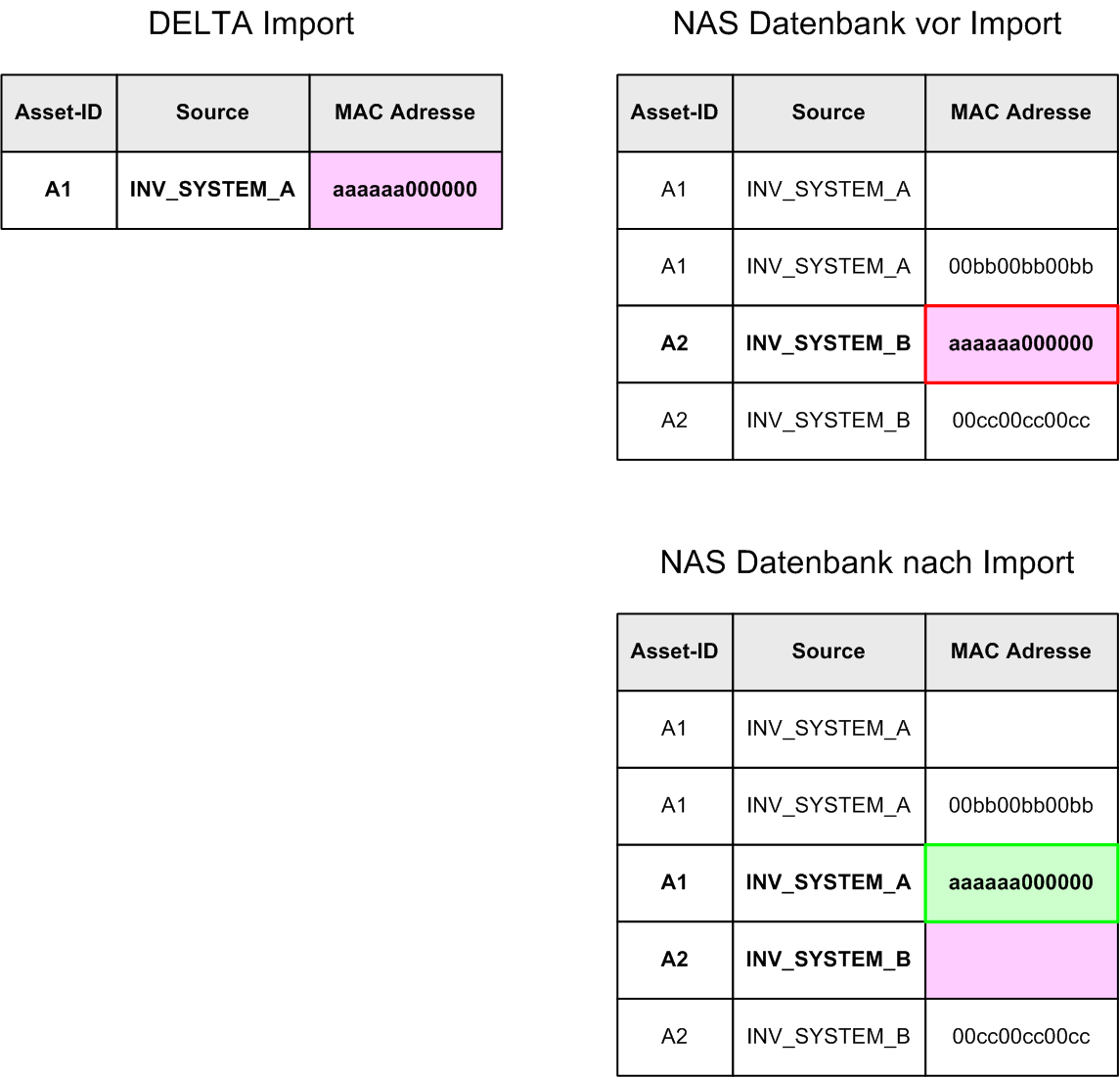

- 4.5. Abbildung 7: Delta Import inkl. Überschreibung der MAC-Adresse in anderem Asset

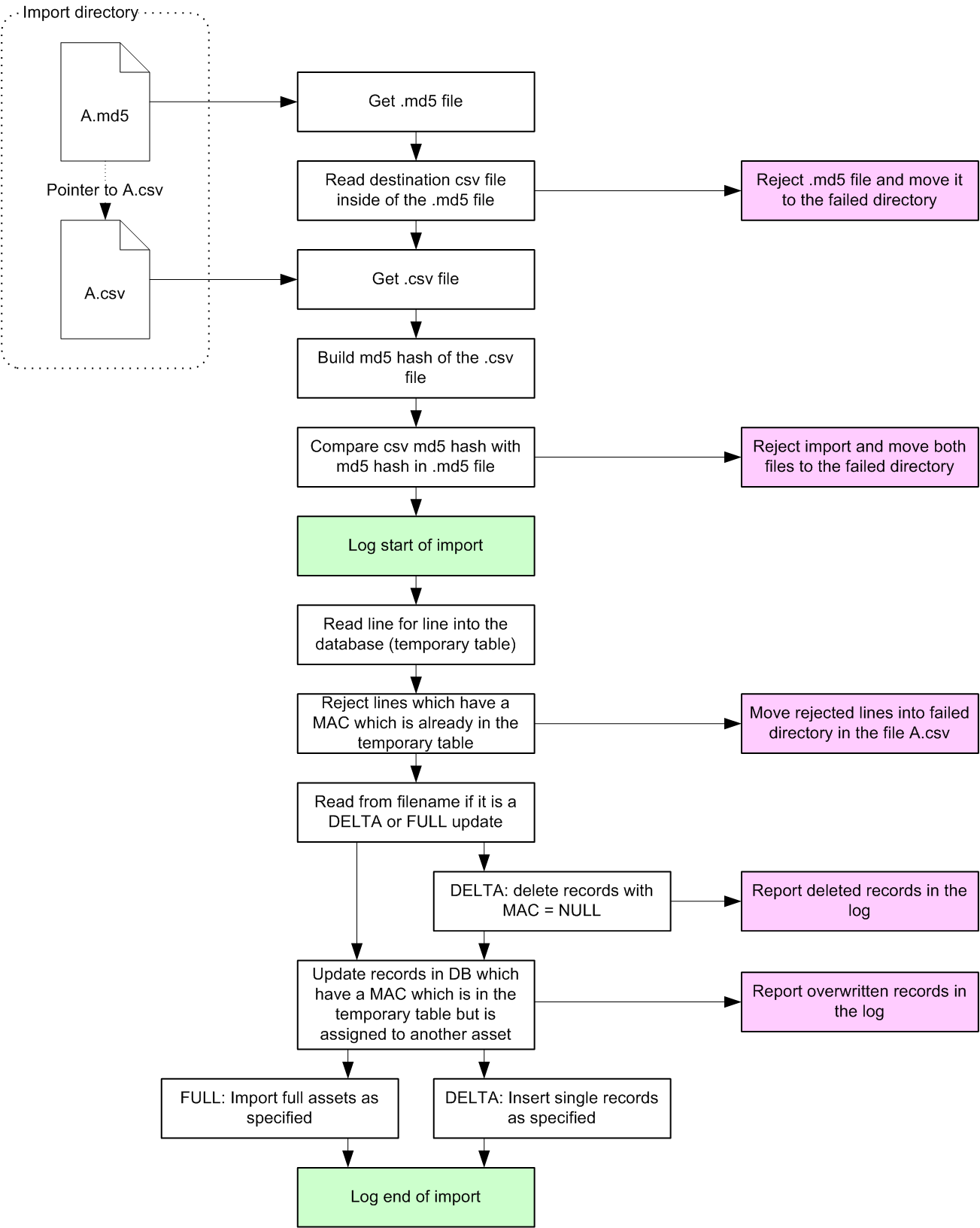

- 4.6. Abbildung 8: Ablauf des Inventarimports

List of Tables

- 3.1. Tabelle 1: Bedeutung der Felder in den CSV-Dateinamen (Versionsangabe optional)

- 4.1. Tabelle 2: Datenzeile für Inventar-Import

- 5.1. Tabelle 3: Datenzeile für den Import des NAS Scope (Felder 7 – 18 sind optional)

- 5.2. Tabelle 4: Datenzeile für den Import von Netzwerkports

- 6.1. Tabelle 5: Datenzeile für EPC-Import

- 7.1. Tabelle 6: Datenzeile für PROFILERDEVICES Import

- 7.2. Tabelle 7: Datenzeile für PROFILERCOMBINATIONS Import

- 8.1. Tabelle 8: Datenzeile für Portconfig import

- 9.1. Tabelle 9: Datenzeile für Portconfig import

- 10.1. Tabelle 10: Datenzeile für DNS-Import über CSV

- 11.1. Tabelle 11: Datenzeile für EPD-Import

- Gilt ab NAS v16

- Nur für internen Gebrauch

| Dokumentnummer: n/a | |

|---|---|

Version: 2.33 | 6. August 2025 |

Dokumenthistory und –Status

| Nr. | Datum | Version | Kapitel | Grund der Änderung | Autor |

|---|---|---|---|---|---|

1 | 17.09.08 | 2.0 | Alle | Übernahme von Version 1.12 | M. Grossenbacher |

2 | 17.09.08 | 2.0 | 2.3 | Optionale Versionsbezeichnung am Ende des Dateinamens | M. Grossenbacher |

3 | 17.09.08 | 2.0 | 4.1 | Optionale Location und Inscope Felder zu NMS-Import hinzugefügt | M. Grossenbacher |

4 | 18.09.08 | 2.0 | Alle | Freigabe | M. Grossenbacher |

5 | 12.01.09 | 2.1 | Doppelte Interfaces ohne MAC-Adresse werden eliminiert, falls sich auch in den anderen Attributen kein Unterschied zeigt | M. Grossenbacher | |

6 | 12.01.09 | 2.1 | Alle | Freigabe | M. Grossenbacher |

7 | 12.03.09 | 2.2 | 4.1 | Optionales Blockmechanismus Feld zum NMS-Import hinzugefügt | M. Grossenbacher |

8 | 12.03.09 | 2.2 | Alle | Freigabe | M. Grossenbacher |

9 | 09.06.09 | 2.3 | 3.2 | Optionales Produktiv VLAN für Inventarimport hinzugefügt | M. Grossenbacher |

10 | 09.06.09 | 2.3 | Alle | Freigabe | M. Grossenbacher |

11 | 16.06.09 | 2.4 | 3.2 | Erläuterungen erweitert | M. Grossenbacher |

12 | 16.06.09 | 2.4 | 4.2 | Erläuterungen erweitert | M. Grossenbacher |

13 | 16.06.09 | 2.4 | Alle | Freigabe | M. Grossenbacher |

14 | 24.08.09 | 2.5 | Alle | Überarbeitung | M. Grossenbacher |

15 | 24.08.09 | 2.5 | Alle | Freigabe | M. Grossenbacher |

16 | 16.04.10 | 2.6 | 3.2 | Optionales Feld Mandant zu Inventarimport hinzugefügt | M. Grossenbacher |

17 | 14.07.10 | 2.6 | 3.2 | Optionales Feld EPC Aktivierung zu Inventarimport hinzugefügt | M. Grossenbacher |

18 | 24.08.10 | 2.7 | 5 | Definition EPC Schnittstelle | T. Aebi |

19 | 24.11.10 | 2.8 | 4.1 | NMS Scope Import angepasst für MPP Devices und SNMPv3 | M. Grossenbacher |

20 | 24.11.10 | 2.8 | Alle | Freigabe | M. Grossenbacher |

21 | 27.07.11 | 2.9 | 4.1 | NMS Scope Import angepasst damit Mandant angegeben werden kann | M. Grossenbacher |

22 | 27.07.11 | 2.9 | Alle | Freigabe | M. Grossenbacher |

23 | 25.11.11 | 2.10 | 4.1 | Umbenennen des Blockmechanismus zu Zugangskontrollvariante und Angabe von neuen Variantennamen | M. Grossenbacher |

24 | 25.11.11 | 2.10 | Alle | Freigabe | M. Grossenbacher |

25 | 13.01.12 | 2.11 | 4.2 | Erläuterungen zu Identifizierung im NMS-Import | M. Grossenbacher |

26 | 13.01.12 | 2.11 | Alle | Freigabe | M. Grossenbacher |

27 | 16.02.12 | 2.12 | 4 | Neue SNMPv3 Versionen mit AES-Verschlüsselung hinzugefügt | M. Grossenbacher |

28 | 16.02.12 | 2.12 | Alle | Freigabe | M. Grossenbacher |

29 | 24.04.12 | 2.13 | 3.2.15 | Feld Zusatzinformationen hinzugefügt | M. Grossenbacher |

30 | 24.04.12 | 2.13 | Alle | Freigabe | M. Grossenbacher |

31 | 25.05.12 | 2.14 | 4.2.3 | Wert WLAN als Netzwerkgerätetyp hinzugefügt | M. Grossenbacher |

32 | 25.05.12 | 2.14 | Alle | Freigabe | M. Grossenbacher |

33 | 28.02.13 | 2.15 | 4.2.3 | Wert ACL Filter Flag hinzugefügt | M. Grossenbacher |

34 | 28.02.13 | 2.15 | Alle | Freigabe | M. Grossenbacher |

35 | 04.03.13 | 2.16 | 4.2.16 -4.2.18 | Beschreibung für ACL Filter Flag aktualisiert und 802.1x Accounting Feld hinzugefügt. | M. Grossenbacher |

36 | 04.03.13 | 2.16 | Alle | Freigabe | M. Grossenbacher |

37 | 27.03.13 | 2.17 | 2.2 | Poll-Intervall nicht konfigurierbar | T. Aebi |

38 | 15.12.13 | 2.18 | 4 | Erweiterung WTP Gerätetyp | T. Aebi |

39 | 26.09.14 | 2.19 | 4.2.3 | WTP-Gerät aufgelistet | M. Grossenbacher |

40 | 10.03.16 | 2.20 | 2.1, 6 | Endpoint Profiling hinzugefügt | T. Baumann |

41 | 21.04.17 | 2.21 | 7 | Import Portconfig hinzugefügt | T.Aebi |

42 | 03.05.17 | 2.22 | 2,7,8 | Import Portgroup hinzugefügt | T.Aebi |

43 | 05.06.17 | 2.23 | 7 | Gerätetyp statt Geräteklasse in Portconfig | T.Aebi |

44 | 19.7.19 | 2.24 | 9,10 | DNS und EPD-Imports hinzugefügt | T.Aebi |

45 | 8.8.2019 | 2.25 | 2.4,4,10 | Anpassung EPD, Erweiterung NMS mit L3-Modus, Spezifischer Recordseparator | T.Aebi |

46 | 11.12.19 | 2.26 | 3.2.16 | Temporäre Gültigkeit Endgeräte | T.Aebi |

47 | 22.06.22 | 2.27 | 4 | SNMPV3 Felder immer optional wegen den neuen Werten in der Globale Konfiguration | T. Hubmann |

48 | 20.09.22 | 2.28 | 4 | Netzwerkgerätetyp erweitert mit RADIUSAUTH | T.Aebi |

49 | 26.6.23 | 2.29 | 4 | Maintenance Mode für Netzwergeräte | T.Aebi |

50 | 29.4.24 | 2.30 | 4 | Snmp versionen erweitert | T.Aebi |

51 | 2.7.24 | 2.31 | 4 | Portgroup import mit Port-Wildcard erweitert. Changed by Feld zu Endgeräte Inventar hinzugefügt. | T.Aebi |

52 | 19.12.24 | 2.32 | 4 | SNMP-Zugangsprofil zu Netzgeräten hinzugefügt | N. Perrenoud |

53 | 25.7.25 | 2.33 | 3 | Inventar-Feld «Produktiv-VLAN» und «Status gemäss Inventar» als obsolet markiert | N. Perrenoud |

54 | 5.8.25 | 2.33 | 3 | Netport-Feld «Typ» mit HSR-Option hinzugefügt | M. Schoen |

55 | 6.8.25 | 2.33 | 3 | Inventar-Feld «Double Attached Node» hinzugefügt | N. Perrenoud |

Das Network Authentication System (NAS) von United Security Providers verhindert den Anschluss von unerlaubten Endgeräten mit Ethernet-Schnittstelle an das Firmennetzwerk.

NAS überwacht mittels SNMP die Netzwerkgeräte und ermittelt beim Anschluss eines Clients die MAC-Adresse (Ethernet-ID) des Endgeräts. Ändert sich der Status eines überwachten Ports, wird NAS mittels SNMP-Trap benachrichtigt, so dass eine rasche Erkennung des neuen Zustands gewährleistet ist.

Das System sammelt die ermittelten Informationen in der NAS-Datenbank, was eine jederzeit aktuelle Übersicht der Endgeräte ermöglicht:

- Auflisten aller Geräte, welche im Netzwerk gesehen wurden

- Aufzeigen der Geräte, die zum aktuellen Zeitpunkt im Netz aktiv sind

- Ermöglicht die Abfrage der folgenden Detailinformationen: MAC-Adresse, Switchport, VLAN, Standort des Netzwerkgeräts, Zeitpunkt der letzten Aktivität auf dem Netz, benutzte IP-Adressen des Clients sowie die dazu passenden DNS-Hostnamen.

NAS überprüft laufend, ob die aktiven Geräte als erlaubte Clients eingestuft werden können. Der Entscheid basiert auf einem flexibel definierbaren Regelwerk. Das Netzwerk kann in verschiedene Portgruppen aufgeteilt werden. In Abhängigkeit vom Typ des Clients, seinem Status im Inventar und dem Ort des Anschlusses kann das Gerät als erlaubt oder nicht erlaubt behandelt werden.

Es stehen verschiedene Möglichkeiten zur Auswahl, um auf den Anschluss von nicht erlaubten Geräten zu reagieren:

- Automatisches und sofortiges Sperren des Zugangs zum Netzwerk

- Eintragen des Geräts in eine Worklist, welche durch einen Network-Operator behandelt wird (manueller Entscheid)

- Reines Monitoring der Vorgänge auf dem Netzwerk

Alle relevanten Ereignisse werden vom System geloggt. Die Informationen in der NAS-Datenbank ermöglichen die Erstellung von Reports über die Aktivitäten im Netzwerk und über die erkannten Endgeräte.

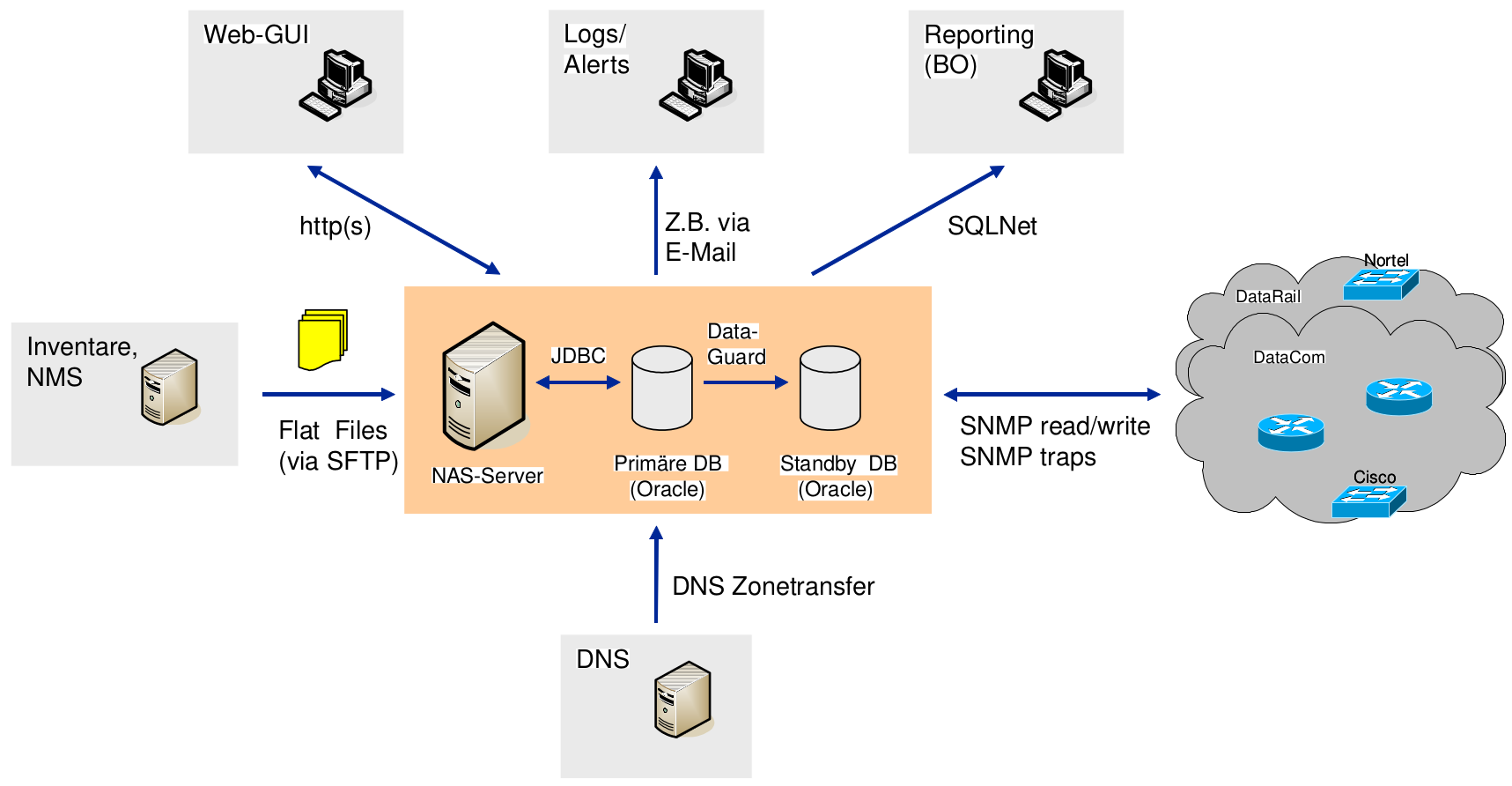

Abbildung 1 zeigt die Schnittstellen von NAS zu den umliegenden Systemen:

Auf die Netzwerkgeräte wird mittels SNMP zugegriffen, NAS empfängt zusätzlich auch SNMP-Traps von den Switches.

Inventarsysteme und NMS liefern Daten in Form von CSV-Flat-Files an NAS. Die Dateien werden via SFTP (SSH File Transfer Protocol) auf den NAS-Server übertragen.

NAS kann den auf dem Netzwerk ermittelten IP-Adressen den entsprechenden DNS-Hostname zuordnen. NAS bezieht die dafür notwendigen Informationen durch periodische Zonentransfers vom DNS und vermeidet dadurch eine übermässige Belastung des DNS-Servers durch Einzelabfragen.

Das vorliegende Dokument „Inventarimport und NMS-Import“ beschreibt den technischen Ablauf des Importprozesses sowie das Datenformat der zu importierenden CSV-Dateien.

Über die Datenimport-Schnittstelle bezieht NAS die folgenden Informationen:

- Aus Inventarsystemen: die registrierten Geräte mit ihren MAC-Adressen

Aus NMS-Systemen:

- Zu überwachenden Netzwerkgeräte (Routers, Switches)

- Netzwerkports (Ports, welche für die Verbindung zwischen Netzwerkgeräten verwendet werden, zum Beispiel Uplink Ports)

- Portkonfiguration (erlaubte Geräteklasse an einem Port)

- Portgruppen-Zugehörigkeit der Ports

- Aus Device Management Systemen: Geräte-Profile für das Endpoint Profiling Modul NAS

Für beide Arten von Informationen wird dieselbe technische Schnittstelle verwendet, welche grundsätzlich auf der Übertragung von CSV-Dateien zwischen dem Quellsystem und NAS aufbaut.

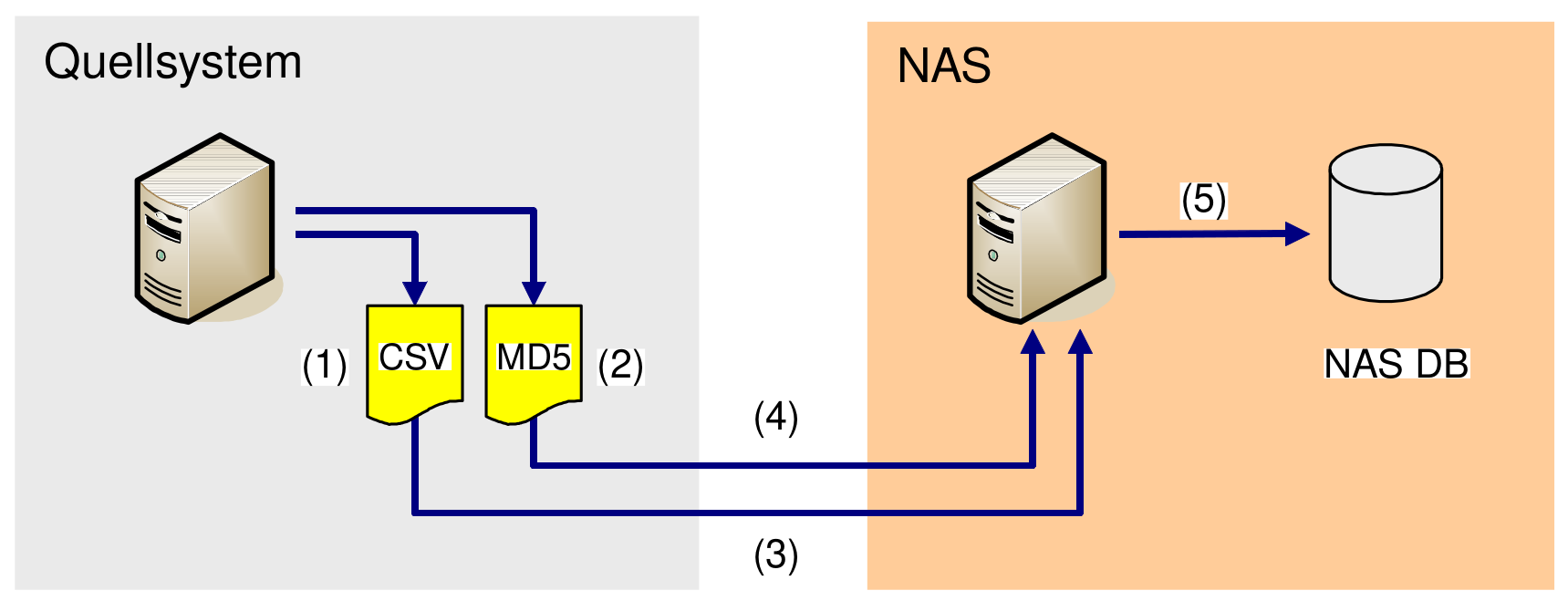

Der Ablauf des Datentransfers ist in Abbildung 2 schematisch dargestellt. Das Quellsystem erzeugt das CSV-Datenfile (1), berechnet den MD5-Hash (Message Digest Algorithm 5) der CSV-Datei und speichert die MD5-Prüfsumme in der MD5-Datei (2).

Beide Dateien werden danach vom Quellsystem mittels SFTP (SSH File Transfer Protocol) in ein Verzeichnis direkt auf dem NAS-Server übertragen. Zur Authentisierung werden technische User für die Quellsysteme angelegt (für jedes Quellsystem ein eigener technischer User). Falls notwendig, werden auf Firewalls Punkt-zu-Punkt Verbindungen zwischen Quellsystem und NAS eingerichtet (TCP-Port 22).

Die Quellsysteme sind verpflichtet, zuerst die CSV-Datei vollständig zu übertragen (3) und erst danach die Datei mit der MD5-Prüfsumme (4). Bei Vorhandensein einer MD5-Datei darf also davon ausgegangen werden, dass eine dazu passende CSV-Datei zum Laden bereitsteht.

NAS prüft den Inhalt des Verzeichnisses in regelmässigen Intervallen (alle 60 Sekunden). Sind Dateien vorhanden, welche der Namenskonvention (siehe Abschnitt 2.3) entsprechen, so werden sie von NAS bearbeitet. NAS berechnet dabei zuerst die MD5-Prüfsumme der CSV-Datei und vergleicht sie mit der Prüfsumme aus der MD5-Datei. Stimmen die Prüfsummen überein, werden die Daten aus der CSV-Datei geladen und beide Dateien (CSV-Datei und MD5 Datei) nach erfolgter Verarbeitung entfernt.

Die Namenskonvention sieht vor, dass die Namen der CSV-Dateien aus verschiedenen Feldern gebildet werden, welche durch Underscores getrennt werden:

INHALT_QUELLE_MODUS_YYYYMMDDHHMMSS_VERSION.csv

Die Bedeutung der verschiedenen Felder wird in Tabelle 1 näher erläutert.

Table 3.1. Tabelle 1: Bedeutung der Felder in den CSV-Dateinamen (Versionsangabe optional)

| Feld | Beschreibung | Werte |

|---|---|---|

INHALT | Handelt es sich um Informationen aus einem Inventarsystem, einem NMS (Netzwerkscope), Netport Informationen aus einem NMS oder Endpoint Profiling? | INVENTAR NMS NETPORTS PORTCONFIG PORTGROUP PROFILERCOMBINATIONS PROFILERDEVICES EPC PORTCONFIG PORTGROUP DNS EPD |

QUELLE | Der eindeutige Name des Quellsystems (wird bei der Anbindung eines neuen Quellsystems festgelegt, beinhaltet grundsätzlich: Kürzel des Providers, des Inventarsystems und des Mandanten). | Beispiele: SCIS-SC-BB TSS-AC-TS |

MODUS | Handelt es sich um einen Full Export oder um einen Delta Export? (Full/Delta: siehe Abschnitt 2.5) | FULL DELTA |

YYYYMMDDHHMMSS | Timestamp des Exports (gemäss Quellsystem) | Beispiel: 20061012172959 |

VERSION | Version der Importdatei (optional) | Beispiel: v2 Default = keine Versionsangabe |

Als Beispiel hier der vollständige Dateiname eines Delta Exports aus dem Inventarsystem ABC-SC-BB, welcher am 12. Oktober 2006 um 17:29:59 Uhr vom Quellsystem erzeugt wurde:

INVENTAR_ABC-SC-BB_DELTA_20061012172959.csv

Sind mehrere Dateien von einem Quellsystem im Verzeichnis, so werden sie in zeitlich aufsteigender Reihenfolge geladen.

NAS speichert bei allen importierten Daten die Quelle in einem Datenbankfeld, so dass bei jedem Datensatz nachvollzogen werden kann, aus welchem Quellsystem er geliefert wurde.

NAS kann entweder mit einer Versionsangabe oder ohne arbeiten. Beispiel einer Datei mit Versionsnamen könnte folgendermassen aussehen:

INVENTAR_ABC-SC-BB_DELTA_20061012172959_v2.csv

oder

INVENTAR_ABC-SC-BB_DELTA_20061012172959.csv

Die MD5-Datei einer CSV-Datei hat den identischen Namen, aber es wird die Dateiendung .md5 anstatt .csv verwendet. Die MD5-Datei im oben genannten Beispiel würde also wie folgt heissen:

INVENTAR_SCIS-SC-BB_DELTA_20061012172959.md5

oder

INVENTAR_SCIS-SC-BB_DELTA_20061012172959_v2.md5

Eine MD5-Datei besteht aus einer Zeile mit dem folgenden Inhalt:

<md5> <Dateiname>

Es steht dabei <md5> für die MD5 Prüfsumme, welche als 32-stellige Hexadezimalzahl dargestellt wird, und <Dateiname> für den Namen der CSV-Datei.

Zwischen <md5> und <Dateiname> befinden sich exakt zwei Leerzeichen („Space“, ASCII Hex-Code: 0x20).

Der Inhalt der MD5-Datei könnte also beispielsweise wie folgt aussehen:

c5383772d856be5ebf23351a4ac62735 INVENTAR_SCIS-SC-BB_DELTA_20061012172959.csv

Dies entspricht genau dem Output des weit verbreiteten Tools „md5sum“.

CSV-Dateien sollen die Zeichencodierung gemäss ISO-8859-1 verwenden. Das Zeilenende wird durch das ASCII-Zeichen LF („Line Feed“, Hex-Code 0x0A) signalisiert.

Als Trennzeichen der Felder wird das ASCII-Zeichen RS („Record Separator“, Hex-Code 0x1E) verwendet, um Konflikte mit Zeichen, welche in den Feldern vorkommen, möglichst ausschliessen zu können.

Die erste Zeile jeder CSV-Datei enthält keine Daten, sondern die Namen der Felder.

Optional kann in der Datei ein spezifischer Spalten-Trennzeichen gesetzt werden, welches sowohl das Standard RS („Record Separator“, Hex-Code 0x1E) wie auch die globale Konfiguration (→ kann über das USP NAS WebGUI gesetzt werden) übersteuert.

Hierzu wird als erste Zeile in der import Datei (vor der Zeile mit den Spaltennamen) das Trenn-Zeichen festgelegt. Das Format muss folgendem Aufbau entsprechen damit es korrekt erkannt wird: SEPARATOR:<WERT>

Beispiel:

SEPARATOR:#

Es sind zwei unterschiedliche Modi des Datenimports möglich:

- FULL: Der Inhalt der Datei stellt einen kompletten Auszug der entsprechenden Daten aus dem Quellsystem dar. Der Inhalt der Datei ersetzt folglich alle bereits vorhandenen Datensätze von diesem Quellsystem. Nicht mehr in der Datei vorhandene Datensätze (welche vom entsprechenden Quellsystem stammen) werden dabei gelöscht.

- DELTA: Der Inhalt der Datei beinhaltet nur ein Subset aller Datensätze, und zwar nur neue oder geänderte Datensätze.

Die Import-Schnittstelle ist so gestaltet, dass eine flexible Anpassung der Importfrequenzen an die Bedürfnisse möglich ist: so kann ein Quellsystem beispielsweise einmal täglich ein FULL-Update bereitstellen und zusätzlich geänderte Datensätze ad-hoc per DELTA-Update übermitteln.

Ein Quellsystem sollte nicht mehr als ca. 6 Full Imports in 24 Stunden übermitteln. Sind häufigere Updates notwendig, kann dies mittels DELTA Dateien erfolgen.

Als Erstes wird der MD5-Hash der CSV-Datei berechnet und mit der MD5 Prüfsumme aus der MD5 Datei verglichen. Stimmen die Summen nicht überein, wird die Datei nicht geladen.

Der Inhalt der CSV-Datei (sprich: alle Zeilen ausser der ersten Zeile) wird von NAS zusätzlich mittels einer konfigurierbaren Regular Expression überprüft. Zeilen, welche nicht dem vereinbarten Format entsprechen, werden verworfen.

Weist eine Datei mit Importmodus FULL zu viele verworfene Datensätze auf (mehr als 10%), dann wird die gesamte CSV-Datei als inkorrekt betrachtet und nicht geladen. Die Prozentzahl bezieht sich dabei auf die Anzahl von Zeilen mit ungültigem Format, bezogen auf die gesamte Anzahl von Records der zu importierende Datei. Es wird kein Vergleich der Anzahl bereits in der Datenbank vorhandenen Records und der zu ladenden Records gemacht.

Erfolgreiche wie auch fehlgeschlagene Ladevorgänge werden von NAS geloggt.

Wird ein Konflikt zwischen zwei Quellsystemen festgestellt (eine Quelle liefert einen Datensatz, welcher bereits aus einem anderen Quellsystem geliefert wurde), dann überschreiben die neu angelieferten Daten die bereits vorhandenen Daten.

Der Konflikt wird von NAS im Log festgehalten, so dass eine Abklärung der Ursachen durchgeführt werden kann.

Im Fall eines Inventarimports erwartet NAS die in Tabelle 2 aufgeführten Daten:

Table 4.1. Tabelle 2: Datenzeile für Inventar-Import

| Feld | Beschreibung | Feld darf leer sein? | Code | Werte |

|---|---|---|---|---|

1 | Asset-ID | Nein | NI | Beispiel: AC1000000004711 |

2 | Parent Asset-ID | Nein | NI | Beispiel: AC1000000004712 |

3 | Offizieller DNS-Name des Geräts | Ja | ZN | Beispiel: testsrv.firma.ch (Notation: korrekter DNS-Name) |

4 | MAC-Adresse (sofern bereits vorhanden) | Ja | ZN | Beispiel: 001143b47ae2 |

5 | Darf das Gerät an das Netzwerk angeschlossen werden? | Nein | ZN | 0 (bedeutet „Nein“) 1 (bedeutet „Ja“) |

6 | Wird nicht mehr verwendet. Früher: Status gemäss Inventar | Ja | ZN | Wird nicht mehr verwendet und sollte leer gelassen werden. |

7 | Wird nicht mehr verwendet. Früher: Restriktionen bezüglich des Anschlusses des Geräts | Ja | ZN | Wird nicht mehr verwendet und muss leer gelassen werden. |

8 | Gerätetyp | Nein | NI | Freitextfeld Beispiele: DELL Latitude D620 DELL Inspiron 8200 Lexmark C734dn |

9 | Geräteklasse | Nein | NI | Freitextfeld Beispiele: Server Desktop Printer |

10 | Standort | Ja | EN | Standort |

11 | Owner (Organisationseinheit, welcher das Gerät gehört) | Ja | EN | Beispiel: IT-TEST-GRP |

12 | Wird nicht mehr verwendet. Früher: Compliant VLAN | Ja | ZN | Wird nicht mehr verwendet und sollte leer gelassen werden. |

13 | Mandant | Ja | NI | Textfeld. Der Mandantenname muss vorgängig in NAS erfasst werden. Ansonsten wird keine Verknüpfung gemacht |

14 | Aktivierung EPC-Scan | Ja | ZN | ON OFF SYSTEM |

15 | Zusatzinformationen | Ja | ZN | Textfeld. Hier können beliebig viele Key/Value Paare aufgelistet werden, die eine Zusatzinformation zu diesem Gerät enthalten. Key/Value Paare werden durch eckige Klammern gekennzeichnet. Der Key wird vom Value mit einem Doppelten = Zeichen getrennt (==). Zwischen den Key/Value Paaren muss zudem ein Semikolon stehen (;). Beispiel:

|

16 | Temporär gültig | Ja | ZN | Gültigkeit endet am: YYYYMMDDHHMM Beispiel: 201912112359 Falls das Feld leer ist, gilt unbeschränkte Gültigkeit des Gerätes. |

17 | Changed by | Ja | NI | Textfeld Bsp. u12345 |

18 | Double Attached Node (DAN) | Ja | NI | true false (default) |

Die Bedeutung der Spalte Code ist wie folgt:

- ZN: Zwingende Notation. Der Inhalt des Feldes muss sich nach der Beschreibung in der Spalte Werte und den Erläuterungen in Abschnitt 3.2 richten.

- NI: Notation gemäss Inventarsystem. Das Feld wird so geliefert, wie es im Inventarsystem geführt wird.

- EN: Empfohlene Notation. Das Feld wird so geliefert, wie es im Inventarsystem geführt wird, die Spalte Werte gibt aber eine Empfehlung dazu ab.

Die Felder 12, 13 und 14 sind gänzlich optional. Diese Felder müssen also nicht zwingend in der Importdatei vorhanden sein. Wenn jedoch vorhanden, dann müssen alle Felder existieren (dürfen jedoch leer sein).

Die Asset-ID ist die eindeutige ID des Geräts („Configuration Item“) im Quellsystem. Kennt das Quellsystem hierarchische Beziehungen (Hauptkomponenten mit Sub-Komponenten), dann kann im Feld Parent Asset-ID dargestellt werden, zu welcher Komponente eine Subkomponente gehört. Gibt es keine übergeordnete Komponente, dann haben die Felder Asset-ID und Parent Asset-ID den identischen Inhalt. Quellsysteme, die keine solchen Hierarchien führen, liefern im Feld Parent Asset-ID einfach immer die Asset-ID.

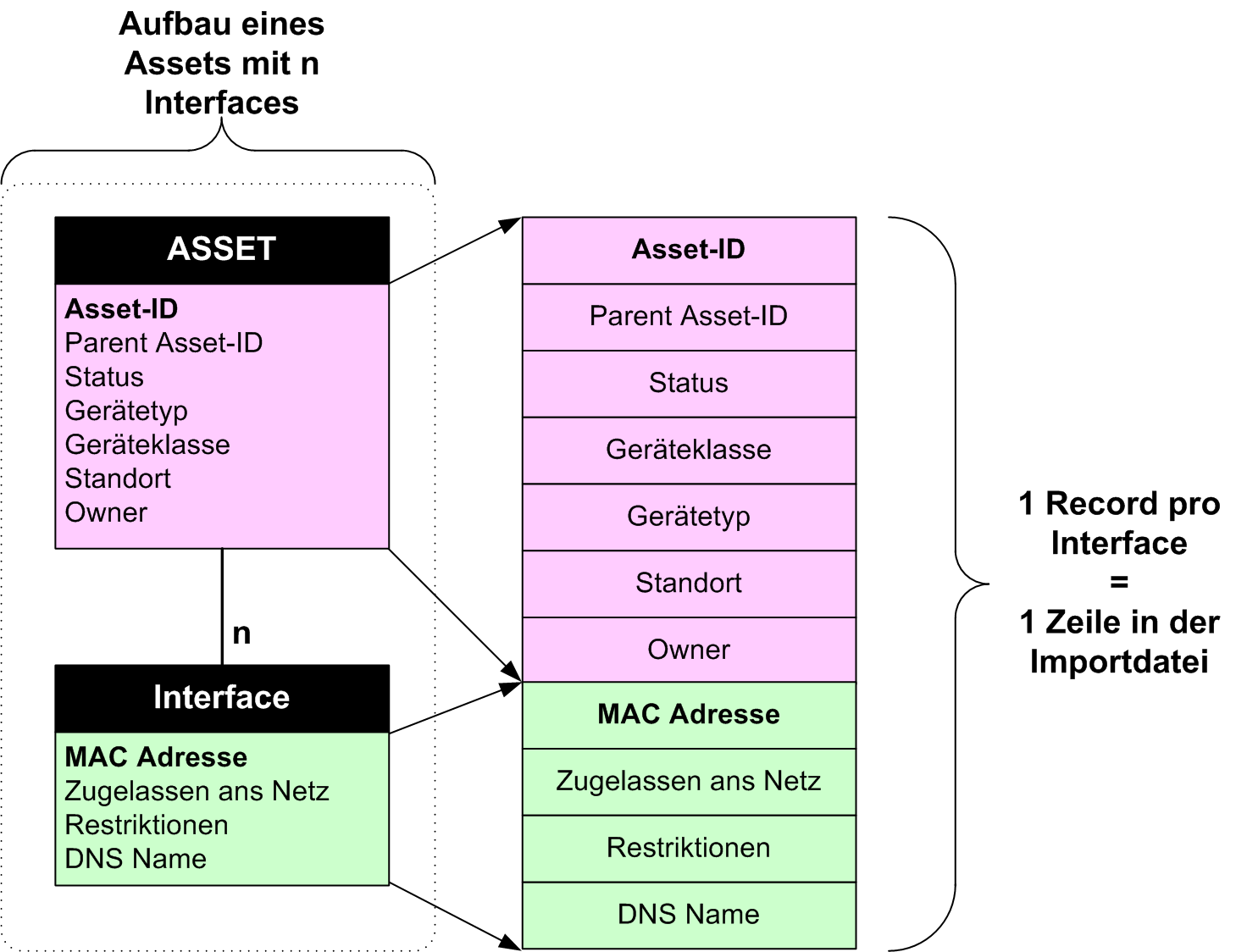

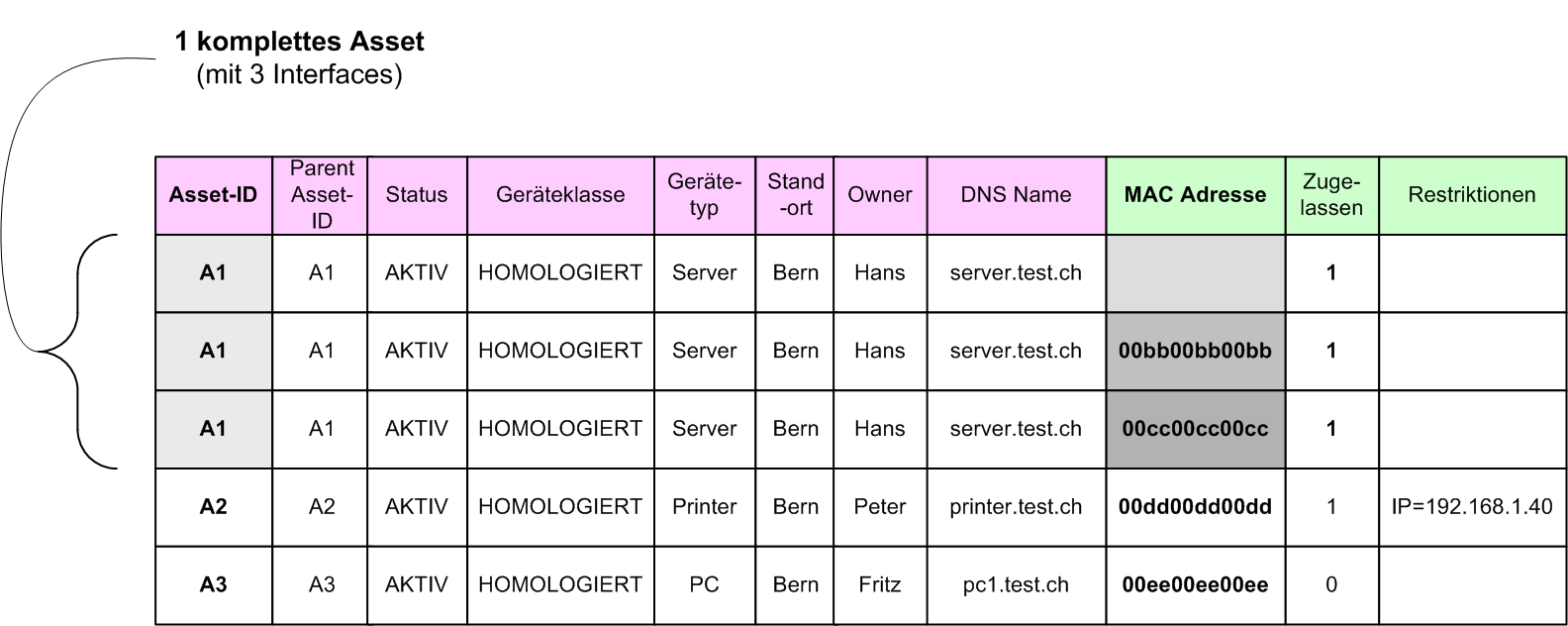

In der Importdatei ist die Asset-ID nicht eindeutig, denn wenn ein Asset mehrere Interfaces besitzt, dann wird pro Interface je eine Zeile in die Importdatei geschrieben.

Die Parent Asset-ID ist der eindeutige Bezeichner eines Assets, das z.B. ein PC darstellt. Ein PC kann mehrere Netzwerkkarten haben. Diese müssten dann mit unterschiedlicher Asset-ID unterschieden werden. Falls im Inventarsystem eine solche Gruppierung (Hierarchie) nicht gemacht wird, dann muss die Parent Asset-ID immer denselben Wert wie die Asset-ID bekommen.

Der DNS-Name wird im Moment rein informeller Natur benötigt. Er wird nur für Lookups benötigt, bei dem man die MAC-Adresse noch nicht kennt. Dies ist insbesondere auch gerade im Inventarimportprozess der Fall. Trotzdem muss hier die korrekte Notation verwendet werden. Also: HOSTNAME.DOMAIN.TOPLEVELDOMAIN. wie zum Beispiel in: testserver.testdomain.ch. (Das abschliessende Punkt ist optional, wird aber empfohlen, um den Standard zu befolgen).

Die MAC-Adresse (Feld 2) ist immer exakt 12 Buchstaben lang und darf nur die folgenden Zeichen enthalten: 0-9 und a-f (sprich: keine Grossbuchstaben zur Darstellung der Hexadezimalzahlen und keine Trennzeichen innerhalb der MAC-Adresse).

Die Media-Access-Control-Adresse ist die weltweit eindeutige Nummer einer Netzwerkkarte. Sie wird in NAS für die eindeutige Identifizierung eines Hosts benötigt. Anhand dieser MAC-Adresse wird dann entschieden, dass dieses Gerät im Netzwerk zugelassen oder (falls nicht autorisiert) gesperrt wird.

Ist die Information, ob ein Gerät das Netzwerk verwenden darf, im Inventarsystem nicht geführt, dann kann im Feld 3 systematisch der Wert 1 verwendet werden.

Dieses Feld wird benötigt, um die zugehörige MAC-Adresse im Netzwerk zuzulassen (Wert = 1) oder zu sperren (Wert = 0).

Status gemäss Inventar (Feld 4) wird in immer leer gelassen, weil es obsolet ist und nicht mehr verwendet wird.

Restriktionen (Feld 5) wird in immer leer gelassen, weil es obsolet ist und nicht mehr verwendet wird.

Frei wählbarer Gerätetyp. Meist wird hier der Herstellerspezifische Gerätetyp angegeben wie z.B. DELL Latitude D610.

Frei wählbare Geräteklasse. Meist wird hierfür ein Oberbegriff für den Gerätetypen verwendet wie z.B. Notebook, Printer, Server usw.

Die Standortinformation, welche aus dem Inventarsystem kommt. Diese Info wird in NAS nicht benötigt und ist rein informativ.

Der Eigentümer des Gerätes. Dies kann z.B. eine Abteilung oder eine Person sein. Diese Info wird in NAS nicht benötigt und ist rein informativ.

Produktiv VLAN (Feld 12) wird in immer leer gelassen, weil es obsolet ist und nicht mehr verwendet wird.

Dieses Feld ist optional. Wenn es angegeben wird, muss jedoch zwingend das Feld 12 (Produktiv VLAN) in der Datenzeile vorhanden sein (leerer Inhalt)!

Der Mandant wird einem Gerät nur zugewiesen, wenn er vorgängig in NAS erfasst wurde. Dabei muss der Mandantenname, der in NAS verwendet wird, mit dem aus der Importdatei übereinstimmen. Falls der Mandant in NAS noch nicht erfasst wird, wird dieses Feld in der Datenbank leer gelassen und das Gerät dem Default Mandant zugeordnet.

Dieses Feld ist optional. Wenn es angegeben wird, muss jedoch zwingend auch das Feld 12 und 13 in der Datenzeile vorhanden sein!

Das Feld darf folgende Werte annehmen:

- ON: das Gerät ist aktiviert für den EPC-Scan

- OFF: das Gerät wird nie vom EPC-Scan überprüft

- SYSTEM: das Gerät wird gemäss im System gemachten Einstellungen vom EPC-Scan überprüft oder nicht. Es wird z.B. überprüft, wenn der Scan für eine bestimmte Geräteklasse aktiviert wurde, die diesem Gerät entspricht.

Dieses Feld ist optional. Wenn es angegeben wird, muss jedoch zwingend auch das Feld 12 bis 14 in der Datenzeile vorhanden sein!

Diese Zusatzinformationen werden im USP NAS WebGUI eins zu eins wiedergeben. Das heisst, der Key und der Value werden nicht mehr formatiert, sondern gerade so ausgegeben, wie sie hier aufgelistet sind.

Key/Value Paare werden durch eckige Klammern gekennzeichnet. Der Key wird vom Value mit einem Doppelten = Zeichen getrennt (==). Zwischen den Key/Value Paaren muss zudem ein Semikolon stehen (;).

Dieses Feld ist optional. Wenn es angegeben wird, muss zwingend auch das Feld 12 bis 15 in der Datenzeile vorhanden sein.

Ein Eintrag im Feld definiert eine beschränkte Gültigkeit des Records. Das Gerät ist nur bis zum angegebenen Zeitpunkt als Gültig, danach gilt das Gerät als gelöscht.

Der Wert muss dem Format YYYYMMDDHHMM entsprechen. Ein Beispiel für ein gültigen Wert: 201912112359.

Dieses Feld ist optional. Mit dem Feld kann angegeben werden durch wen der Eintrag als letztes geändert/gespeichert wurde.

In Hochverfügbarkeitsnetzen mit nahtloser Redundanz (High Availability Seamless Redundancy, HSR) ist ein Double Attached Node (DAN) ein Gerät, das zwei Netzwerkanschlüsse zur Redundanz nutzt. Diese Knoten sind entscheidend für die Schaffung einer Ringtopologie, in der Daten in beide Richtungen übertragen werden, um einen kontinuierlichen Betrieb zu gewährleisten, selbst wenn ein Pfad ausfällt.

USP NAS wird für DAN-Geräte keine Event-Nachricht [1101] MAC found on multiple devices auslösen, wenn dies entsprechend im Inventar markiert wird.

Hat ein Gerät mehr als eine MAC-Adresse, dann sollen alle MAC-Adressen an NAS geliefert werden. In der CSV-Datei erscheinen in einem solchen Fall für ein Gerät mehrere Zeilen mit den verschiedenen MAC-Adressen des Geräts.

Liefert ein Inventarsystem hingegen dieselbe MAC-Adresse im selben Export mehr als einmal, dann wird dies von NAS als Fehler angesehen. Diejenige MAC-Adresse, welche zuerst gefunden wurde wird beibehaltet, alle nachfolgenden werden verworfen. Die verworfenen Zeilen werden im Log festgehalten.

NAS nimmt an, dass die Assets in Full Imports immer komplett geliefert werden (ausgenommen bei Delta Imports). Ein Asset kann dabei aus 1 bis n Netzwerkinterfaces bestehen. Interfaces eines Assets müssen getrennt in einer eigenen Zeile stehen (zusammen mit den Assetinformationen). Daraus resultiert, dass ein komplettes Asset aus 1 bis n Zeilen besteht.

Ein Asset wird eindeutig durch die Asset-ID und das zugehörige Inventarsystem (Quelle) gekennzeichnet. Das Interface wird eindeutig durch die gesetzte MAC-Adresse. Dies führt dazu, dass ein Interface immer eine MAC-Adresse beinhalten sollte. Falls es zwei Interfaces ohne MAC-Adresse gibt, so sollten sie sich in mindestens einem Attribut unterscheiden. Sonst muss NAS annehmen, dass ein Duplikat vorhanden ist und löscht eines der Interfaces aus dem Asset.

Ein Record (eine Datenzeile in der Importdatei) besteht aus einem Teil, der das Asset beschreibt, und einem Teil der spezifisch nur das Interface beschreibt. Ein Asset wird dabei durch die Asset-ID gekennzeichnet. Falls mehrere Records dieselbe Asset-ID haben, so gehören sie zu demselben Asset. Die übrigen Attribute des Assets sollten idealerweise für jedes Interface (eine Zeile in der Importdatei) dieselben sein sein, NAS kümmert sich jedoch nicht um Widersprüche innerhalb eines Assets und importiert sie wie sie sind.

Wird beim Einlesen der Importdatei ein fehlerhafter Record entdeckt wird er aus dem Import entfernt und eine entsprechende Logmeldung generiert. Somit kann es vorkommen, dass ein Asset aus Sicht des Inventarsystems nicht mehr komplett ist, von NAS aus gesehen jedoch schon. Sobald der Record bei einem darauffolgenden Import gelesen werden kann, ohne verworfen zu werden, wird auch das Asset aus Sicht des Inventarsystems wieder komplett geladen.

Ein Asset kann mehrere Interfaces ohne MAC-Adresse beinhalten, jedoch müssen sich die anderen Attribute unterscheiden.

Falls ein Asset mit einer schon im NAS bestehender MAC-Adresse aus einem anderen Inventarsystem geliefert wird, überschreibt der neue Record den Alten. Beim schon bestehenden Record wird dabei die MAC-Adresse gelöscht und der UPDATED Timestamp auf dem ganzen Asset gesetzt.

In die Datenbank werden immer die kompletten Assets geladen. Inklusive Dateinzeilen, welche keine MAC-Adresse und somit keine eindeutigen Interface-Informationen beinhalten. Damit ist sichergestellt, dass auch Assets mit mehreren leeren MAC-Adressen immer komplett geladen werden.

Bei einem Full Import werden alle Assets logisch gelöscht, welche nicht mehr im Import vorhanden sind. Gelöscht wird mit dem Setzen des DELETED Timestamps in der Datenbank, die Assets werden also nicht per DB CleanUp entfernt, sondern bleiben bestehen, werden aber von NAS ausgeblendet und als nicht existent behandelt.

Beim erstmaligen Erstellen eines Assets wird der CREATED Timestamp gesetzt und wird nicht mehr verändert, auch wenn der DELETED Timestamp gesetzt wurde.

Bestehende Records werden upgedated falls etwas im selben Asset geändert hat. Ist also mindestens eine Zeile eines Assets verändert im Import erschienen, wird das gesamte Asset upgedatet. Geprüfte Veränderungen sind fehlende oder hinzugefügte Records (Anzahl der Records stimmt nicht mit dem alten Stand der Datenbank überein), oder mindestens ein Attribut einer beliebigen Zeile des Assets hat den Wert geändert.

Falls ein Asset nicht dieselbe Anzahl Interfaces hat wie beim letzten Update, werden die überflüssigen Interfaces per DB CleanUp gelöscht oder fehlende Interfaces hinzugefügt. Beim Update wird immer der UPDATED Timestamp neu gesetzt und für die neuen Interfaces der CREATED Timestamp des Assets übernommen.

Falls ein Asset den DELETED Timestamp hat, aber wieder im Import auftaucht, wird der DELETED Timestamp entfernt und der UPDATED Timestamp neu gesetzt.

Wenn eine MAC-Adresse aus dem Import bereits in der Datenbank vorhanden ist, aber einem anderen Asset zugeteilt ist, so wird diejenige in der Datenbank überschrieben, resp. entfernt und eine entsprechende Logmeldung wird generiert.

Beim Delta Import werden nur die einzelnen Records geladen und nicht die kompletten Assets. Falls ein Record keine MAC-Adresse beinhaltet, so wird dieser ignoriert. Geladen werden ausschliesslich nur Records mit MAC-Adressen.

Wenn eine MAC-Adresse aus dem Import bereits in der Datenbank vorhanden ist, wird diese mit NULL überschrieben. Und der UPDATED Timestamp gesetzt. Danach wird der Record aus dem Import mit einem Insert in die Datenbank geladen.

Standardmässig wird ein Delta Import immer per Insert in die Datenbank geladen. Dabei wird der CREATED und UPDATED Timestamp nur auf diesem Record gesetzt.

Einzige Ausnahme ist, wenn die vorhandene MAC-Adresse demselben Asset zugeordnet ist wie im Import. In diesem Fall wird ein Update durchgeführt und nur der UPDATED Timestamp gesetzt.

Der CREATED Timestamp eines per Delta Import geladenen Records ändert sich nicht, bis das zugehörige Asset bei einem Full Import zusätzliche Änderungen zum Delta Import und den schon bestehenden Daten aufweist und neu geladen wird.

Für den Import des NAS Scope werden die in Tabelle 3 aufgeführten Daten erwartet:

Table 5.1. Tabelle 3: Datenzeile für den Import des NAS Scope (Felder 7 – 18 sind optional)

| Feld | Beschreibung | Feld darf leer sein? | Werte |

|---|---|---|---|

1 | Eindeutiger Name des Netzwerkgeräts (DNS-Name) | Nein | Beispiel: BONIN1.firma.ch. |

2 | IP-Adresse | Nein | Beispiel: 192.168.17.252 |

3 | Typ des Netzwerkgeräts | Nein | ROUTER SWITCH ROUTER/SWITCH MPP (deprecated) WLAN WTP RADIUSAUTH |

4 | SNMP-Version für die Abfrage durch NAS | Ja |

|

5 | SNMP Read community | Ja | Beispiel: comm-ro |

6 | SNMP Write community | Ja | Beispiel: comm-rw |

7 | Location des Netzwerkgerätes | Ja | Beispiel: 3000 Bern, Musterstr. 10, 3. OG, Raum 10, Schrank 2 |

8 | In Scope (soll das Gerät überwacht werden) | Ja | 0 (nicht überwacht) 1 (überwacht) 2 (Wartungsmodus: kein Alert falls per SNMP nicht erreichbar. RADIUS-Anfragen werden verarbeitet) |

9 | Zugangskontrollvariante | Ja | SYSTEMDEFAULT PORTSHUTDOWN (früher SHUTDOWN) BLOCKVLAN (früher VLANMOVE) VLANASSIGNMENT (früher COMPLIANTVLAN und QUARANTINE_PRODUCTIVE_GUEST) |

10 | MPP-User | Ja | (deprecated) |

11 | MPP-Passwort | Ja | (deprecated) |

12 | MPP-Port | Ja | (deprecated) |

13 | SNMPv3 User | Ja | Beispiel: snmpv3user |

14 | SNMPv3 Authentication Passwort | Ja | Beispiel: snmpv3authpass |

15 | SNMPv3 Encryption Passwort | Ja | Beispiel: snmpv3privpass |

16 | Mandant | Ja | Textfeld. Der Mandantenname muss vorgängig in NAS erfasst werden. Ansonsten wird keine Verknüpfung gemacht |

17 | Benutze für WLAN Controller ACL Filter anstelle von VLAN Enforcements | Ja | 0 (benutze VLAN) 1 (benutze ACL-Filter) |

18 | 802.1x Accounting | Ja | 0 (Accounting aus) 1 (nur Accounting Stop) 2 (Accounting ein) |

19 | Disconnect Message Port | Ja | 1024 – 65535 |

20 | WTP MAC-Adresse | Ja | Beispiel: 001143b47ae2 |

21 | SSID | Ja | Textfeld |

22 | L3MODE | Ja | V4, V6, V4V6 |

23 | SNMP-Zugangsprofil | Ja | Textfeld. Das Profil muss vorgängig mit einem eindeutigen Namen im USP NAS WebGUI erfasst werden. Ansonsten wird keine Verknüpfung gemacht. Wenn ein Profil angegeben wurde, werden die Einträge zu SNMP-Version, Community, V3 Username/Passwörter ignoriert. |

Der DNS-Name (Feld 1) dient zur Identifizierung des Records. Das heisst, ein Netdevice im Importfile wird immer über den DNS-Namen mit dem schon vorhandenen Record in der DB verglichen und so entschieden, ob ein neues Gerät erstellt werden muss oder das bestehende aktualisiert werden kann.

Für die Felder 4 bis 9 gilt: ist das Feld leer, dann werden die konfigurierten Default-Werte verwendet. Beim Feld 8 wird standardmässig 1 (überwacht) und beim Feld 9 wird SYSTEMDEFAULT verwendet.

Die Felder 7, 8, und 9 sind gänzlich optional. Diese Felder müssen also nicht zwingend in der Importdatei vorhanden sein. Wenn jedoch vorhanden, dann müssen alle drei Felder existieren (dürfen jedoch leer sein).

Die Felder 10, 11 und 12 sind ebenfalls optional. Sie müssen aber angegeben werden, wenn das Feld 3 (Typ des Netzwerkgeräts) ‚MPP‘ ist. Dabei müssen ebenfalls die Felder 7, 8 und 9 in der Importdatei vorhanden sein, dürfen aber leer sein.

Die Felder 13, 14 und 15 sind ebenfalls optional. Falls sie aber angegeben werden, müssen die Felder 7 – 12 ebenfalls in der Importdatei vorhanden sein, dürfen aber leer sein.

Das Feld 16 ist ebenfalls optional. Falls es aber angegeben wird, müssen die Felder 7 – 15 ebenfalls in der Importdatei vorhanden sein, dürfen aber leer sein.

Das Feld 17 ist ebenfalls optional. Falls es aber angegeben wird, müssen die Felder 7 – 16 ebenfalls in der Importdatei vorhanden sein, dürfen aber leer sein.

Das Feld 18 ist ebenfalls optional. Falls es aber angegeben wird, müssen die Felder 7 – 17 ebenfalls in der Importdatei vorhanden sein, dürfen aber leer sein.

Weil NAS per Default die Location Info per SNMP-Scan aktualisiert (also den Wert, der auf dem Switch definiert ist in die Datenbank schreibt), kann man mit einer globalen Einstellung diesen Mechanismus deaktivieren. Danach wird nur noch die Info aus dem Import verwendet. Wird bei aktiviertem SNMP Location Update trotzdem die Location in der Importdatei mitgeliefert, wird diese trotzdem in die Datenbank geschrieben, wird jedoch beim nächsten SNMP-Scan überschrieben.

Der DNS-Name des Switches/Routers. Er wird verwendet um den Switch/Router eindeutig zu bezeichnen. Es sollte hier die korrekte Notation verwendet werden. Also: HOSTNAME.DOMAIN.TOPLEVELDOMAIN. wie zum Beispiel in: testserver.testdomain.ch. (Der abschliessende Punkt ist optional, wird aber empfohlen, um den Standard zu befolgen). Es ist jedoch möglich auch simple Namen zu verwenden wie: host1

Dieses Feld wird verwendet, um ein Gerät aus dem Import mit dem aus der DB zu identifizieren. Das heisst, wenn ein Gerät im Import denselben DNS-Namen wie ein Gerät in der DB hat, dann wird das Gerät in der DB durch dieses aus dem Import überschrieben.

Die IP-Adresse des Switches oder des Routers auf welchem das SNMP-Management zugelassen ist.

Dieses Feld wird nicht zur Identifizierung verwendet. Das heisst, wenn ein Gerät mit einer gleichen IP-Adresse wie ein anderes das bereits in der DB erfasst ist, jedoch einen anderen DNS-Namen hat, importiert werden soll, wird ein neuer Eintrag in der DB erstellt und das alte Gerät nicht überschrieben.

Der Typ des Netzwerkgeräts kann drei verschiedene Stati annehmen:

Der SWITCH ist ein (OSI-)Layer 2 Netzwerkgerät, welcher als Access- (oder in Ausnahmefällen) als Core-Switch benutzt wird. Auf ihm werden die Endgeräte kontrolliert, welche ans Netz angeschlossen sind.

Der ROUTER ist ein (OSI-)Layer 3 Netzwerkgerät, welches über Routinginformationen verfügt. Er wird benötigt, um den IP Lookup für gefundene Endgeräte und deren MAC-Adressen zu machen.

Der ROUTER/SWITCH ist ein (OSI-)Layer 2/Layer 3 Switch. Das heisst, er verfügt über die Funktionalität eines Switches aber auch die eines Routers. Das heisst, auf einem solchen Gerät werden Scans durchgeführt, IP Lookups gemacht und zusätzlich, wenn Access-Ports definiert sind, auch ein Router Access-Port Scan.

Das WLAN-Gerät ist typischerweise ein WLAN-Controller oder WLAN-Accesspoint. NAS überwacht diese Geräte mittels 802.1x und fungiert dazu als Radius Proxy welcher die VLAN’s oder Filter-ID’s in den Radius-Responses setzen kann.

Das WTP-Gerät (Wireless Termination Point) ist typischerweise ein WLAN-Accesspoint, welcher über einen zentralen WLAN Access Controller angeschlossen ist und nicht direkt mit NAS kommuniziert.

Das RADIUSAUTH Gerät ist ein Layer2 allgemein gehaltenes Netzwerkgerät welches als Access-Switch oder auch WLAN-Gerät eingesetzt wird. Für diesem Gerätetyp werden RADIUS-Anfragen beantwortet. Es erfolgt jedoch kein Enforcement über SNMP.

Die SNMP-Version mit welcher NAS den Scan oder sonstige SNMP-Funktionen durchführt. Empfohlen wird für diesen Punkt, wenn möglich immer die SNMP-Version 2c oder höher zu wählen. Bei fehlender Versionsangabe wird Version 2c verwendet.

Diese Einstellung ist nicht zu verwechseln mit der SNMP-Version der Traps. Denn diese sind unabhängig von dieser hier gemachten Einstellung.

Erläuterungen der Werte:

| Konfigurationswert SNMP-Version | Beschreibung |

|---|---|

| SNMP v1 |

| SNMP v2c |

| Keine Authentisierung und keine Verschlüsselung |

| Authentisierung über MD5, keine Verschlüsselung |

| Authentisierung über SHA, keine Verschlüsselung |

| Authentisierung über SHA 256, keine Verschlüsselung |

| Authentisierung über MD5, Verschlüsselung über DES 56 |

| Authentisierung über SHA, Verschlüsselung über DES 56 |

| Authentisierung über MD5, Verschlüsselung über AES 128 |

| Authentisierung über SHA, Verschlüsselung über AES 128 |

| Authentisierung über SHA 224, Verschlüsselung über AES 128 |

| Authentisierung über SHA 256, Verschlüsselung über AES 128 |

| Authentisierung über SHA 384, Verschlüsselung über AES 128 |

| Authentisierung über SHA 512, Verschlüsselung über AES 128 |

Die (Public) Read Access Community für den SNMP-Lese-Zugriff. Im NAS und auf den Switches müssen dieselben Communities eingetragen werden.

Die (Private) Write Access Community für den SNMP-Schreib-Zugriff. Im NAS und auf den Switches müssen dieselben Communities eingetragen werden.

Der Standort des Switches. Wie oben beschrieben, kann dies durch einen SNMP-Scan überschrieben werden.

Falls ein Switch oder Router ‚In Scope’ (Wert = 1) von NAS ist, heisst dies, dass diese nun aktiv gescannt, resp. für IP Lookups gebraucht werden. Falls ein Switch ‚Out of Scope’ (Wert = 0) ist, wird NAS die Traps dieses Switchs nicht behandeln und auch keine Scans durchführen. Dasselbe gilt auch für den Router.

Die Zugangskontrollvariante beschreibt in welchem Modus NAS auf dem Switch operieren will.

SYSTEMDEFAULT ist der Standard und übernimmt die allgemeine Systemeinstellung.

BLOCKVLAN stellt sicher, dass auf diesem Switch nur VLAN’s verschoben werden und keine Ports per Shutdown ausser Betrieb genommen werden.

Früher hiess diese Einstellung VLANMOVE.

PORTSHUTDOWN versucht zu blockierende Ports mittels Shutdown ausser Betrieb zu nehmen.

Falls ein Port aber als Voice-Port konfiguriert ist, wird diese Einstellung überschrieben und es wird in jedem Fall das VLAN verschoben anstelle des Shutdowns.

Global kann man ein Shutdown auf allen Switches erreichen, indem ‚Enforce Portblock’ auf ‚on’ gestellt wird.

Früher hiess diese Einstellung SHUTDOWN.

VLANASSIGNMENT verschiebt erlaubte und unerlaubte Geräte in die in den Access Profilen oder Endgeräten spezifizierten VLAN’s.

Diese Einstellung ist eine Zusammenfassung der früheren Werte COMPLIANTVLAN und QUARANTINE_PRODUCTIVE_GUEST.

Dieses Feld muss zwingend angegeben werden, wenn das Feld 3 den Wert ‚MPP‘ besitzt.

Dies ist der XML RPC User, welcher auf dem MPP-System erstellt wurde, damit NAS auf MPP zugreifen kann.

Dieses Feld muss zwingend angegeben werden, wenn das Feld 3 den Wert ‚MPP‘ besitzt.

Dies ist das Passwort für den XML RPC User, welcher auf dem MPP-System erstellt wurde, damit NAS auf MPP zugreifen kann.

Dieses Feld muss zwingend angegeben werden, wenn das Feld 3 den Wert ‚MPP‘ besitzt.

Dies ist der XML RPC Serverport auf dem MPP-System.

Dies ist der SNMPv3 User (SNMPv3 Principal) welcher auf dem Switch oder Router definiert wurde.

Dies ist das Authentication Passwort für den SNMPv3 User (SNMPv3 Principal) welcher auf dem Switch oder Router konfiguriert wurde. Das Passwort kann leer gelassen werden, wenn ein SNMP Zugangsprofil mit dem entsprechenden Benutzernamen auf dem USP NAS konfiguriert ist.

Dies ist das Shared Secret zum Verschlüsseln der SNMPv3 Kommunikation. Dieses muss ebenfalls auf dem Switch oder Router konfiguriert werden. Das Passwort kann leer gelassen werden, wenn ein SNMP Zugangsprofil mit dem entsprechenden Benutzernamen auf dem USP NAS konfiguriert ist.

Dieses Feld ist optional.

Der Mandant wird einem NetDevice nur zugewiesen, wenn er vorgängig in NAS erfasst wurde. Dabei muss der Mandantenname, der in NAS verwendet wird, mit dem aus der Importdatei übereinstimmen. Falls der Mandant in NAS noch nicht erfasst wird, wird dieses Feld in der Datenbank leer gelassen und das Gerät dem Default Mandant zugeordnet.

Falls ein NetDevice bereits in NAS erfasst ist und bereits eine Mandantenzuweisung besitzt so wird diese NICHT überschrieben! Das heisst, man kann einem NetDevice genau einmal einen Mandanten zuweisen. Ausnahmen können nur noch über das USP NAS WebGUI gemacht werden.

Dieses Feld ist optional.

Wenn der Typ des Netzwerkgerätes WLAN ist, kann hier angegeben werden ob anstelle von VLAN Enforcements ACL Filter Enforcements verwendet werden sollen.

Mögliche Werte:

- 0 (verwende VLAN Enforcements)

- 1 (verwende ACL Filter Enforcements)

Dieses Feld ist optional.

Hier kann angegeben werden, ob NAS 802.1x Radius Accounting Informationen behandeln soll. Dieses Feature wird vor allem für die WLAN-Integration verwendet um in NAS tracken zu können, wann ein Endgerät sich vom Netz entfernt hat.

Mögliche Werte:

- 0 (Accounting ist ausgeschaltet)

- 1 (Accounting ist nur für Stop-Meldungen eingeschaltet)

- 2 (Accounting ist eingeschaltet und verarbeitet Start und Stop-Meldungen)

Für den Import der Netzwerkports werden die Daten gemäss Tabelle 4 erwartet:

Table 5.2. Tabelle 4: Datenzeile für den Import von Netzwerkports

| Feld | Beschreibung | Feld darf leer sein? | Werte |

|---|---|---|---|

1 | Eindeutiger Name des Netzwerkgeräts (DNS-Name) | Nein | Beispiel: BONIN1.firma.ch |

2 | Interface Name | Ja | Beispiel: Fa0/1 |

3 | Interface Index | Ja | Beispiel: 10001 |

4 | Typ | Ja | Erlaubte Werte:

|

"HSR" steht für "High-availability Seamless Redundancy".

Der DNS-Name muss im NAS Scope vorhanden sein, damit die Netzwerkports korrekt zugeordnet werden können.

Empfehlung: Netzwerkports und Scope-Liste sollten immer zusammen exportiert werden, aber die Scope-Liste sollte einen leicht älteren Timestamp haben als die Netzwerkport-Liste, so dass zuerst die Scope-Liste verarbeitet wird. So kann sichergestellt werden, dass ein neues Netzwerkgerät bereits vorhanden ist, wenn die Netzwerkports des neuen Geräts eingelesen werden.

Es kann immer entweder der Interface Name (ifName) oder der Interface Index (ifIndex) angegeben werden. Es sollte jedoch nicht vorkommen, dass beide Felder (Feld 2 und Feld 3) gleichzeitig leer oder gleichzeitig ausgefüllt sind.

Für den Import des EPC werden die in Tabelle 3 aufgeführten Daten erwartet:

Table 6.1. Tabelle 5: Datenzeile für EPC-Import

| Feld | Beschreibung | Feld darf leer sein? | Werte |

|---|---|---|---|

1 | MAC-Adresse | Nein | Beispiel:

|

2 | Eindeutiger Name des Netzwerkgeräts (DNS-Name) | Nein | Beispiel:

|

3 | IP-Adresse | Nein | Beispiel:

|

4 | Healthname | Nein | Beispiel:

|

5 | Health Value | Nein | 1 |

Mit dem EPC-Import kann der Gesundheitszustand eines Gerätes über ein Importfile von einem Fremdsystem in NAS importiert werden.

Jede Zeile eines EPC-Imports (ausser erste Zeile) definiert ein bestimmtes Health-Kriterium eines einzelnen Gerätes. Sollen mehrere Health-Kriterien je Gerät berücksichtigt und über die Import-Schnittstelle eingelesen werden, sind pro Gerät die Entsprechende Anzahl Zeilen (=Anzahl Health-Kriterien) nötig.

Mac-Adresse, DNS-Name und IP-Adresse definieren das Gerät für den der Healtheintrag gültig ist. Healthname und Health-Value definieren den Gesundheitszustand eines Endgerätes.

Der Healthname des Records. Der Healthname wird verwendet, um den Eintrag einem Healthprofil zuzuordnen.

Für den Import von PROFILERDEVICES werden die in Tabelle 6 aufgeführten Daten erwartet:

Table 7.1. Tabelle 6: Datenzeile für PROFILERDEVICES Import

| Feld | Beschreibung | Feld darf leer sein? | Werte |

|---|---|---|---|

1 | Profilerdevice Name | Nein | Beispiel: Windows 10 |

2 | Profilerdevice Parent | Ja | Beispiel: Windows |

Einem Endpoint wird nach erfolgreichem Profiling ein Profiling Device zugewiesen. Profiling Devices können eine Hierarchie aufweisen, zum Beispiel wird ein Endpoint erkannt als ‘Windows 10 Mobile’ mit aufsteigend ‘Windows 10’ und ‘Windows’ als Parent Profilerdevice.

Die Profilerdevice Bezeichnung, dies kann sowohl Aufschluss geben auf das erkannte Betriebssystem des Endpoints oder die Geräte-Art wie Switches, VoIP-Telefone oder Drucker.

Für den Import von PROFILERCOMBINATIONS werden die in Tabelle 7 aufgeführten Daten erwartet:

Table 7.2. Tabelle 7: Datenzeile für PROFILERCOMBINATIONS Import

| Feld | Beschreibung | Feld darf leer sein? | Werte |

|---|---|---|---|

1 | Profilerdevice Name | Nein | Beispiel: Windows 10 |

2 | Version | Ja | Beispiel: 7.1.2 |

3 | Score | Nein | 0 - 100 Beispiel: 50 |

4 | DHCP-Fingerprint | Ja | Beispiel: 1,33,3,6,15,28,51,58,59 |

5 | DHCP-Vendor | Ja | Beispiel: dhcpcd-5.2.10 |

6 | MAC Vendor Name | Ja | Beispiel: Samsung Electro Mechanics co., LTD. |

7 | MAC Vendor Prefix | Ja | 6-Stelliger HEX-String Beispiel: 000dcc |

Eine Profiler Combination ist eine Zusammenstellung von Merkmalen, welche gewichtet nach einem Score ein am besten dazu passendes Profiler Device angibt. Nicht spezifizierte Merkmalsfelder treffen auf alle Inhalte zu, sind also eine Wildcard.

Die Gewichtung der Profilercombination, von 0=niedrigste Genauigkeit zu 100=exakter Match. Der Score kann verwendet werden zur Übersteuerung einer inkorrekten Erkennung.

Der DHCP-Fingerprint besteht aus dem Inhalt der DHCP-Option 55 und beschreibt die Reihenfolge und den Typ der angefragten Parameter seitens Endpoint.

Für den Import der Port-Konfiguration in Tabelle 8 aufgeführten Daten erwartet:

Table 8.1. Tabelle 8: Datenzeile für Portconfig import

| Feld | Beschreibung | Feld darf leer sein? | Beispielwert |

|---|---|---|---|

1 | Eindeutiger Name des Netzwerkgeräts (DNS-Name) | Nein | BONIN1.firma.ch |

2 | Interface Name | Ja | Fa0/1 |

3 | Interface Index | Ja | 10001 |

4 | Subzone (Gerätetyp) | Nein | Printer |

Mit dem Portconfig Import kann die gewünschte Port-Konfiguration eines Ports über ein Importfile von einem Fremdsystem in NAS importiert werden.

Jede Zeile beschreibt einen zugelassenen Gerätetyp eines einzelnen Netzwerk-Ports. Sind für einen Port mehrere Gerätetypen zugelassen, können für diesen Port mehrere Zeilen mit jeweils unterschiedlichem Gerätetyp importiert werden.

Der DNS-Name muss im NAS Scope vorhanden sein, damit die Netzwerkports korrekt zugeordnet werden können.

Es kann immer entweder der Interface Name (ifName) oder der Interface Index (ifIndex) angegeben werden. Es sollte jedoch nicht vorkommen, dass beide Felder (Feld 2 und Feld 3) gleichzeitig leer oder gleichzeitig ausgefüllt sind.

Für den Import der Portgruppen Konfiguration in Tabelle 8 aufgeführten Daten erwartet:

Table 9.1. Tabelle 9: Datenzeile für Portconfig import

| Feld | Beschreibung | Feld darf leer sein? | Werte |

|---|---|---|---|

1 | Eindeutiger Name des Netzwerkgeräts (DNS-Name) | Nein | Beispiel: BONIN1.firma.ch |

2 | Interface Name | Ja | Beispiel: Fa0/1 Oder % für alle Ports des Switches |

3 | Interface Index | Ja | Beispiel: 10001 |

4 | Portgruppe | Nein | Beispiel: Printer (Die Portgruppe muss in USP NAS bereits konfiguriert sein. Wenn keine übereinstimmende Portgruppe existiert, wird der Eintrag verworfen.) |

Mit dem Portconfig Import kann die gewünschte Port-Konfiguration eines Ports über ein Importfile von einem Fremdsystem in NAS importiert werden.

Jede Zeile beschreibt die Zugehörigkeit eines Ports zu einer Portgruppe. Falls im ifName Feld ein % angegeben wird, dann werden sämtliche Ports des Switches zu der entsprechenden Portgruppe hinzugefügt.

Der DNS-Name muss im NAS Scope vorhanden sein, damit die Netzwerkports korrekt zugeordnet werden können.

Es kann immer entweder der Interface Name (ifName) oder der Interface Index (ifIndex) angegeben werden. Es sollte jedoch nicht vorkommen, dass beide Felder (Feld 2 und Feld 3) gleichzeitig leer oder gleichzeitig ausgefüllt sind.

Die Spalte ifindex definiert den Port am Switch, welcher der Portgruppe zugeordnet werden soll

Die Spalte ifname definiert den Port am Switch, welcher der Portgruppe zugeordnet werden soll. Wenn in der Spalte % steht, werden sämtliche Ports des Switches der Portgruppe zugewiesen.

Für den Import der DNS-Records werden die in Tabelle 3 aufgeführten Daten erwartet:

Table 10.1. Tabelle 10: Datenzeile für DNS-Import über CSV

| Feld | Beschreibung | Feld darf leer sein? | Werte |

|---|---|---|---|

1 | DNS-Name | Nein | Beispiel: BONIN1.firma.ch. |

2 | IP-Adresse (v4/v6) | Nein | Beispiel: 192.168.17.252 |

3 | Typ | Nein | A, A6, AAAA |

Der DNS-Import über CSV ist neben dem Zonentransfer eine weitere Möglichkeit DNS-Namen im USP NAS zu ergänzen

Für den Import des EPD werden die in Tabelle 3 aufgeführten Daten erwartet:

Table 11.1. Tabelle 11: Datenzeile für EPD-Import

| Feld | Beschreibung | Feld darf leer sein? | Werte |

|---|---|---|---|

1 | MAC-Adresse | JA | Beispiel: 001143b47ae2 |

2 | IP-Adresse | JA | Beispiel: 192.168.1.99 |

3 | Key | Nein | Beliebiger Wert |

4 | Value | Nein | Beliebiger Wert |

Mit dem EPD-Eigenschaften zu einem Endgerät importiert werden, welche einerseits im den Gerätedetail angezeigt werden oder für das Berechnen eines Profils verwendet werden können. Damit ein Datensatz zugeordnet werden kann muss entweder die MAC-Adresse oder die IP-Adresse verfügbar sein. Fall beide Felder verfügbar sind wird die MAC-Adresse für die Zuordnung verwendet.

Die Mac-Adresse des Endgerätes zu dem die Eigenschaften hinzugefügt werden sollen

Die IP-Adresse des Endgerätes zu dem die Eigenschaften hinzugefügt werden sollen. Die IP-Adresse dient beim Einfügen der Eigenschaft für den Lookup der MAC-Adresse. Falls zum Zeitpunkt des Imports keine MAC/IP Zuordnung vorhanden ist, kann der Eintrag nicht eingefügt werden.